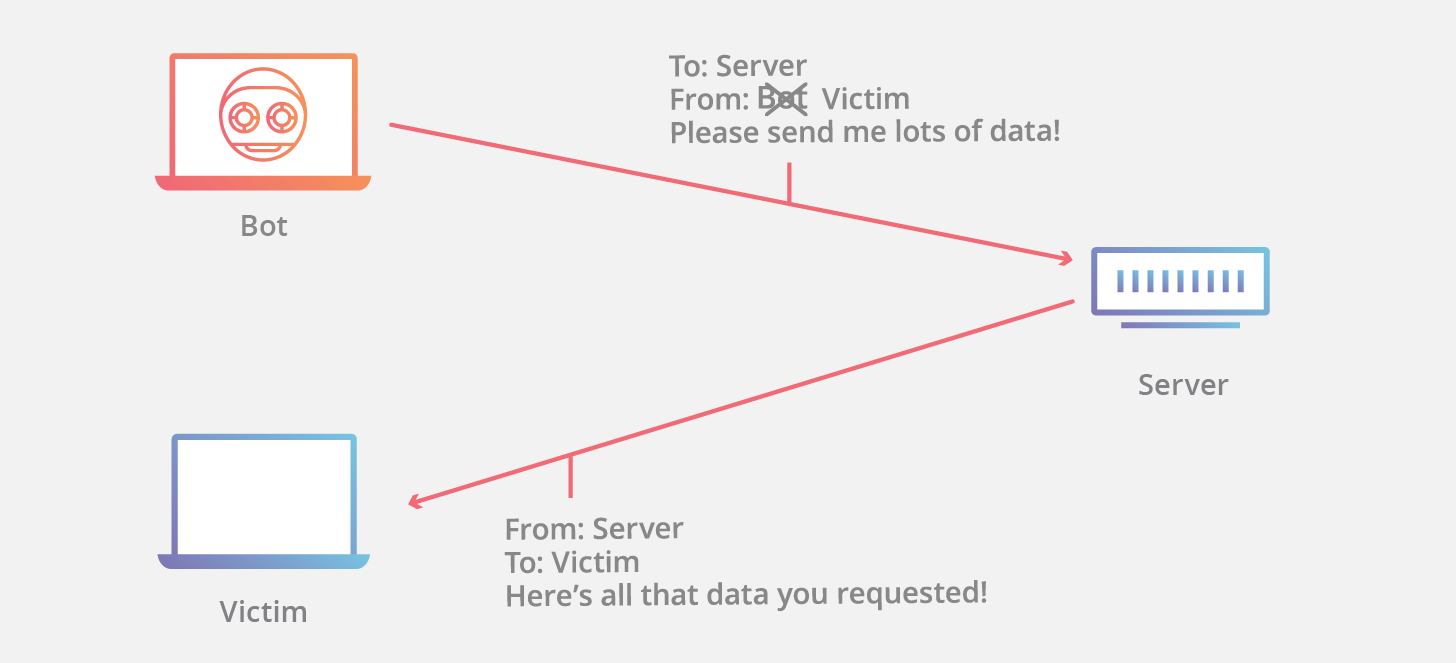

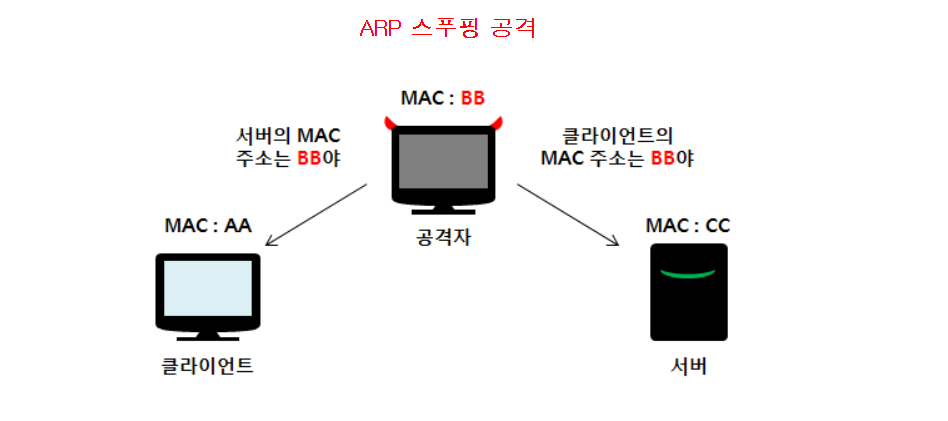

스푸핑 공격이란?·스푸핑(Spoofing)은 ” 속이다”이란 뜻·IP주소 호스트 이름, MAC주소 등 다양한 것을 속일 수, 스푸핑은 이처럼 기만에 의한 공격의 총칭이다.·인터넷이나 로컬로 존재하는 모든 접속에 스푸핑이 가능하며 정보를 얻는 외에도 네트워크를 오작동시키는 용도로 이용한다.·IP충돌 문제도 고의는 아니라 IP스푸핑과 생각된다.[ARP스푸핑]ARP스푸핑은 로컬에서 통신하고 있는 서버와 클라이언트의 IP주소에 대한 2계층 MAC주소를 공격자의 MAC주소로 클라이언트가 서버에 가는 패킷 및 서버로부터 클라이언트에 패킷을 중간에서 가로챈 공격이다.공격자는 이 패킷을 읽어 확인한 뒤 정상적인 목적지에 향하게 다시 돌려보내고 접속이 끊김 없이 연결되도록 유지한다.스닛핑그 때문에 하는 경우가 대부분이다.

[구성도][구분][IP][MAC 주소] 공격대상 PC1 : 192.168.11.700 : 0c:29:5b : 9a:23 공격대상 PC1 : 192.168.11.1700 : 0c:29 : a1 : 64:d1 공격자 : 192.168.11.3600 : 0c:29:78:02:34 [ARP 스푸핑 실습] {1.사전 작업}개의 PC에 ARP 테이블을 업데이트하기 위해 ping-b를 사용

# # ping -b 192.168.11.17# ping -b 192.168.11.7# ping -b 192.168.11.36

{ARP 테이블 조회}

[root@st06 ~]# arp -a? (192.168.11.1) 00:50:56:e4:f1:27 [ether] on eth0? (192.168.11.160) on 00:50:56:c0:00:08 [ether] on eth0? (192.168.11.7) on 00:0c :29b :9a :23 [ether] on 00:0 c:29a1 :64]{2. fake 설치}: 공격자 PC# 얌 인스타 인생샷의 가짜*CentOS 5,6(32bit에서만 제공된다.그래서 실습 환경에서 CentOS6을 설치한 것이다.(rpmforge에서 제공되지만, 향후 제공 여부는 불투명.){3.send_arp을 이용하고 타깃으로 잘못된 정보를 보낸다.}:공격자 PC[send_arp사용법]#send_arp[목표 1 IP][공격자 MAC][목표 2 IP][목표 2 MAC]*타깃 1에 타깃 2의 MAC주소가 공격 시스템의 MAC인 것을 알리는*공격자의 MAC뿐 아니라 다른 관계 없는 MAC주소를 입력하고 네트워크를 혼잡시킬 수 있다.(4. ARP스푸핑 때문에 send_arp을 계속적으로 갱신}:공격자 PC*ARP테이블이 시간이 다 사라지기 때문(누적되자 테이블을 낡은 순서에 부었다)일정 시간마다 갱신시키는 명령을 추가한다.* CentOS 5,6(32bit만 제공된다. 그래서 실습 환경에서 CentOS6를 설치한 것이다. (rpm forge에서 제공되지만 향후 제공 여부는 불투명하다.) {3.send_arp를 이용하여 타겟에게 잘못된 정보를 보낸다.} : 공격자 PC[send_arp 사용법] #send_arp [타깃1IP] [공격자 MAC] [타깃2IP] [타깃2MAC] * 타겟 1에 타겟 2의 MAC 주소가 공격 시스템의 MAC임을 알리다 * 공격자의 MAC뿐 아니라 다른 관계없는 MAC 주소를 입력해 네트워크를 혼잡하게 할 수 있다.(4. ARP 스푸핑을 위해 send_arp를 지속적으로 갱신}: 공격자 PC*ARP 테이블은 시간이 지나면 사라지기 때문에(누적되면 테이블을 오래된 순서대로 비운다) 일정 시간마다 업데이트 시키는 명령을 추가한다.{5. 각 희생자 PC의 MAC 주소 확인하기} : 공격 대상 PC, 공격 대상 서버(11.7, 11.17) [공격 대상 PC1]: 192.168.11.7공격 전 라우팅 테이블공격 후 라우팅 테이블[공격 대상 PC1] : 192.168.11.17[root@localhost ~]# arp -agateway (192.168.11.1) 00:50:56:e4:f1:27 [ether] on ens33? (192.168.11.160) on 00:50:56:c0:00:08 [ether] on ens33? (192.168.11.7) on ens33 공자격MAC? (192.168.11.36) on 00:34 [ens]*Win_XP는 ARP테이블이 정상적으로 조회되지 않고 업로드할 수 없었습니다.나중에 해결하도록 하다며 문제점)해당 방식으로 공격자가 대상자의 MAC주소를 속일 수는 있지만, 패킷이 정상적으로 송신되지 않습니다.패킷 릴레이를 통해서 공격자가 공격 대상자의 패킷을 받아 원래의 목적지에 보내도록 설정합니다.*ping이 정상적으로 송신되지 않는지 확인 공격자는 fragrouter-B1을 통해서 패킷 봉송을 실행하고 tcp패킷의 흐름을 보도록 하죠[공격자]:192.168.11.36# fragrouter – B1# tcpdump – i 임의의 호스트 192.168.11.17{5. 공격 대상자끼리 telnet으로 접속할 수 있도록 설정하고 와이어샤크를 통해 패킷을 분석해 보겠습니다.}[공격대상 PC2]:192.168.11.17Win_XP telnet 소켓을 활성화합니다# system cctl start telnet 를 기동합니다. 소켓문제 1. 2명에게 전달된 ARP 패킷을 캡처하여 분석한다(3way-hand-shake) 문제 2. XP에서 Server로 telnet 접속 후 패킷을 분석 첨부파일 문제 1. pcapng 파일 다운로드 내 컴퓨터 저장네이버 MYBOX에 저장첨부파일 문제2.pcapng 파일 다운로드 내 컴퓨터 저장네이버 MYBOX에 저장네이버 MYBOX에 저장네이버 MYBOX에 저장